- Angriffstypen

Was ist ein Advanced Persistent Threat?

Als Advanced Persistent Threat (APT) bezeichnet man einen Netzwerkangriff, bei dem das Stehlen von Daten das vorrangige Ziel ist. Das bedeutet, dass dem System in der Regel kein direkter Schaden zugefügt wird.

Inhaltsverzeichnis

Was ist ein Advanced Persistent Threat?

Ein Advanced Persistent Threat zeichnet sich dadurch aus, dass sich ein Angreifer Zugang zu einem Netzwerk verschafft, um dort Spionage zu betreiben. Diese Art von Angriff erfolgt über einen längeren Zeitraum hinweg. Zusätzlich such die Angreifer sehr gezielt ein Netz oder System aus.Nachdem ein Angreifer Zugriff erlangt hat, bewegt er sich im System und breitet sich gegebenenfalls aus. Da die Spionage im Vordergrund steht, wird in den meisten Fällen keine Manipulation vorgenommen, es kann jedoch trotzdem dazu kommen.

Wer ist das Ziel?

Ziel eines solchen Angriffs sind meist Unternehmen, die vertrauliche und geschäftskritische Informationen auf ihren IT-Systemen speichern. Gerade Betriebs- und Geschäftsgeheimnisse, wie Forschungs- und Entwicklungsergebnisse, Verfahren und Entscheidungen, sind beliebte Daten, die gestohlen werden.Besonders Ministerien und Großunternehmen sind häufig gewählte Ziele. Deshalb werden diese Angriffe oft von Geheimdiensten verschiedener Länder ausgeführt. Aber auch Kleinunternehmen können Opfer eines solchen Angriffs werden.

Wie funktioniert eine Advanced Persistent Threat Attacke?

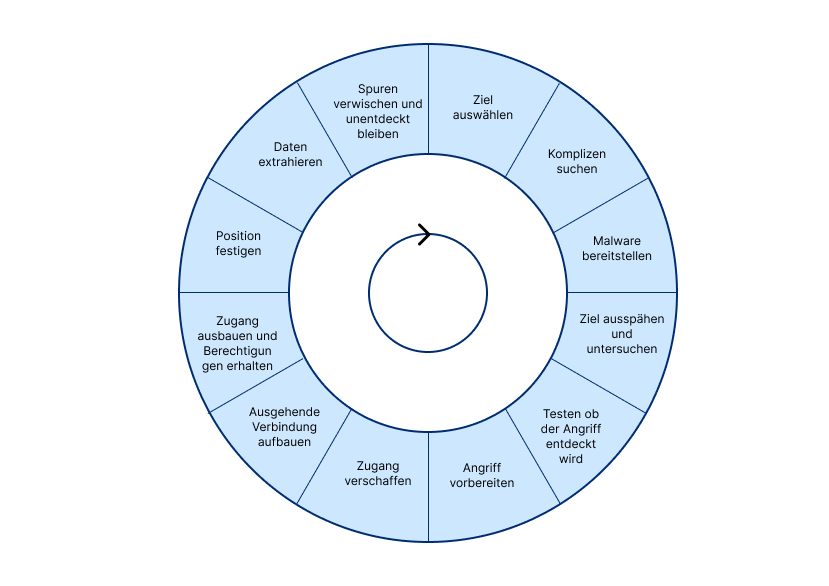

Eine Advanced Persistent Attacke ist meist ein gut geplanter Angriff, der viele Schritte beinhaltet. Dies ist der so genannte Advanced Threat Lifecycle.1. Vorbereitung

Zunächst sucht sich ein Angreifer sein Ziel aus, bei dem er Informationen ausspionieren möchte. Bevor er jedoch versucht sich in das System einzuschleusen, sucht er sich Komplizen und bereitet sich technisch auf diesen Angriff vor. Das bedeutet er entwickelt oder besorgt entsprechende Programme. Anschließend wird das Ziel ausgiebig untersucht, um den besten Eintrittspunkt zu finden. In den meisten Fällen passiert dieses Eindringen durch das Anwenden von Phishing oder Social Engineering.2. Durchführung

Nachdem die Angreifer alle notwenigen Informationen gesammelt und den Angriff vorbereitet haben, wird dieser durchgeführt. Dazu versuchen sie sich Zugang zu dem System zu verschaffen, in dem Sie Phishing oder Social Engineering einsetzen. Haben sie das System einmal betreten, etablieren Sie eine Verbindung nach draußen. Über diese werden dann die Daten transferiert.Da dieser Angriff in der Regel darauf abzielt so viele Informationen wie möglich zu sammeln, versuchen die Angreifer so lange wie möglich unbemerkt zu bleiben und ihre Position im Netzwerk des Ziels zu festigen. Von dort versuchen Sie so viele Zugänge und Berechtigungen wie möglich zu erhalten, um eine große Menge an Daten zu erhalten.

3. Beendigung

Wenn die Angreifer genügend Informationen gesammelt haben, beginnen sie damit die Daten aus dem System zu extrahieren. Zum Schluss verwischen sie ihre Spuren und entfernen sich möglichst unbemerkt aus dem Netzwerk.

Wer wird angegriffen?

Ziel eines solchen Angriffs sind meist Unternehmen, die vertrauliche und geschäftskritische Informationen auf ihren IT-Systemen speichern. Gerade Betriebs- und Geschäftsgeheimnisse, wie Forschungs- und Entwicklungsergebnisse, Verfahren und Entscheidungen, sind beliebte Daten, die gestohlen werden.Besonders Ministerien und Großunternehmen sind häufig gewählte Ziele. Deshalb werden diese Angriffe oft von Geheimdiensten verschiedener Länder ausgeführt. Aber auch Kleinunternehmen können Opfer eines solchen Angriffs werden.

Wie erkennt man einen Advanced Persistent Threat?

In der Regel ist es sehr schwer diese Art von Angriff zu erkennen, da ein Advanced Persistent Threat sehr aufwendig ist und die Angreifer versuchen nicht in entdeckt zu werden. Es gibt allerdings fünf Anzeichen, die auf einen Advanced Persistent Threat hindeuten.1. Spear-Phishing

Um sich Zugang zu einem System zu verschaffen, nutzen Angreifer oft Phishing. Dabei werden an die Mitarbeiter E-Mails versendet, die Malware enthalten. Die Mitarbeiter werden dazu ermutigt diese Malware herunterzuladen, da diese sich hinter vertrauenswürdigen Dateien oder Links versteckt. Die E-Mails sind dabei so verfasst, dass die Mitarbeiter diese in der Regel kaum als Phishing erkennen.2. Seltsame Anmeldungen

Ein weiterer Weg, um sich Zugang zu dem System zu verschaffen, sind Anmeldeversuche. Deshalb sollten alle Anmeldeversuche im Netzwerk aufgezeichnet und ausgewertet werden. Gibt es Login-Versuche zu ungewöhnlichen Zeiten oder mehrfach hintereinander von derselben Person, ist dies ein Warnzeichen.3. Backdoor-Trojaner

Backdoor-Trojaner werden genutzt, um eine Remote-Verbindung zu einem infizierten Computer aufzubauen. So kann ein Angreifer von seinem eigenen Computer auf einen Computer im Zielnetzwerk zugreifen. Sollte ein solcher Trojaner durch ein Virenschutzprogramm identifiziert werden, kann dies ein Anzeichen sein.4. Verschobene Dateien

Das Hauptziel eines Advanced Persistent Threat ist das Sammeln von Informationen, die anschließend aus dem Netzwerk exportiert werden. Dabei kann es passieren, dass einige Daten nicht mehr an ihrem eigentlichen Speicherort sind. Sollten Dateien oft innerhalb des Netzwerkes verschoben worden sein, ohne dass dies durch eine Person genehmigt wurde, dann kann dies ein Anzeichen für einen APT sein.5. Gepackte Daten

Damit die Daten und Informationen möglichst einfach innerhalb des Netzwerkes verschoben werden können, werden sie meist komprimiert. Sollten große Dateien gepackt an anderen Speicherorten gefunden werden, dann ist es ein Anzeichen dafür, dass ein APT durchgeführt wird.Wie kann man sich davor schützen?

Am wichtigsten ist es, einen solchen Angriff präventiv zu verhindern. Generell sollte das eigene System immer auf dem aktuellsten Stand sein und Sicherheitslücken sofort geschlossen werden. Sollte allerdings bemerkt werden, dass ein Advanced Persistent Threat vorliegt, dann sollte man so schnell wie möglich handeln.1. Prävention

Es sollten alle möglichen Eintrittspunkte geschützt sein. Dazu gehört zum Beispiel eine Schulung der Mitarbeiter im Bereich Social Engineering mit dem Schwerpunkt Phishing.Bei Social Engineering wird der Mensch als Schwachstelle gesehen. Es wird versucht ihn so zu manipulieren, dass dieser Informationen preisgibt oder Handlungen durchführt. Wenn die Mitarbeiter für Phishing sensibilisiert werden, ist die Wahrscheinlichkeit eines erfolgreichen Angriffs verringert.

Da sensible Daten das Hauptziel eines solchen Angriffs sind, sollten diese an möglichst unzugänglichen Orten gespeichert sein und im besten Fall durch Verschlüsselungen geschützt werden.

2. Reaktion

Werden zum Beispiel ungewöhnliche Anmeldungen bemerkt, sollte man die entsprechenden Accounts zunächst einmal sperren. Somit schränkt man die Handlungsmöglichkeiten des Angreifers ein.Danach sollte man sich auf die Suche nach ausgehenden Verbindungen, der Backdoor des Angreifers, begeben und diese entfernen. Somit hat der Angreifer keine Möglichkeit die Daten nach außen zu transferieren.

FAQ

Als Advanced Persistent Threat bezeichnet man einen Netzwerkangriff, bei dem das Hauptziel Spionage ist. Dabei verbleibt der Angreifer über einen längeren Zeitraum im Netzwerk. Da hauptsächlich die Spionage im Vordergrund steht, wird bei einem Advanced Persistent Threat das Netzwerk in der Regel nicht direkt angegriffen.

Es gibt fünf Hauptanzeichen, die auf einen Advanced Persistent Threat hindeuten können. Diese sind:

- Spear Phishing

- Seltsame Anmeldungen

- Backdoor-Trojaner

- Verschobene Dateien

- Gepackte Daten

Um weitere Informationen zu erhalten, lesen Sie hier weiter.

Es ist am wichtigsten solche Angriffe durch präventive Maßnahmen zu verhindern. Dazu gehören Schulungen für Mitarbeiter, das Schützen von sensiblen Daten und das stetige Aktualisieren der Systeme.

Sollte es zu einem APT kommen, sollte man zunächst alle wichtigen Daten schützen und die ausgehenden Verbindungen unterbrechen.