- Angriffstypen

Was ist eine Denial-of-Service (DoS) Attacke?

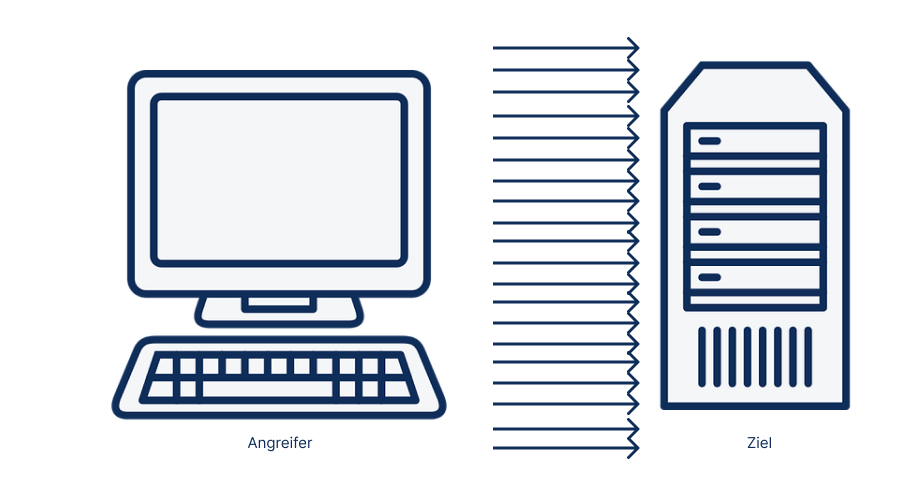

Eine Denial-of-Service Attacke (DoS) versucht einen Server so zu überfordern, dass dieser die Anfragen nicht mehr bearbeiten kann und dabei vielleicht zusammenbricht.

Inhaltsverzeichnis

Was ist eine Distributed Denial-of-Service Attacke?

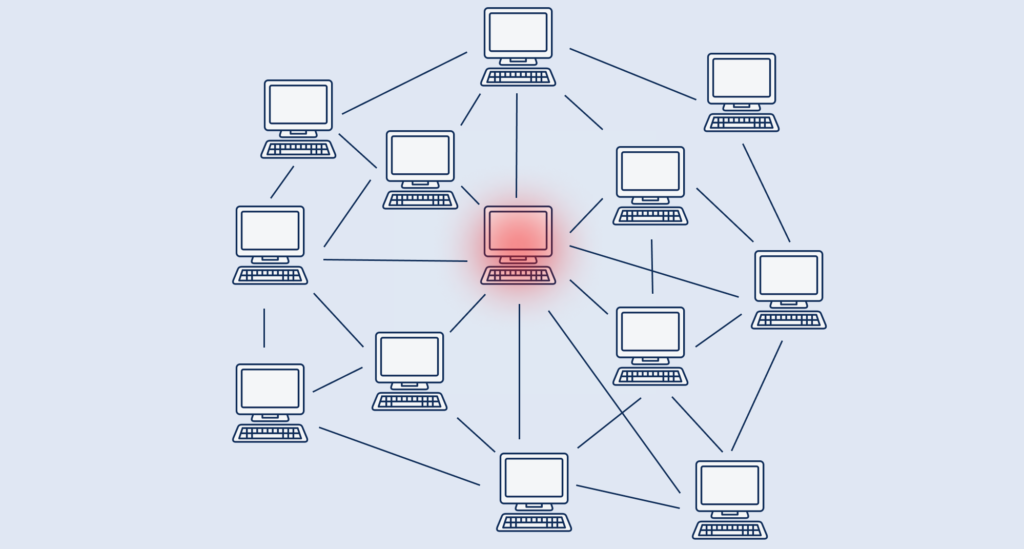

Neben der klassischen Denial-of-Service Attacke, gibt es noch die Distributed Denial-of-Service Attacke. Bei der klassischen Variante kommen meist einzelne Systeme zum Einsatz. Bei einer Distributed Denial-of-Service Attacke kommen dagegen viele unterschiedliche Systeme zum Einsatz. Des Weiteren wird hier ein großflächiger und koordinierter Angriff vollzogen. Durch die Vielzahl an gleichzeitig angreifenden Rechnern ist diese Art von Angriff sehr wirksam.

Ein solcher Angriff beansprucht viel mehr Netzwerkressourcen als normaler Netzwerkverkehr, wodurch man diese Art von Angriff gut erkennen kann.

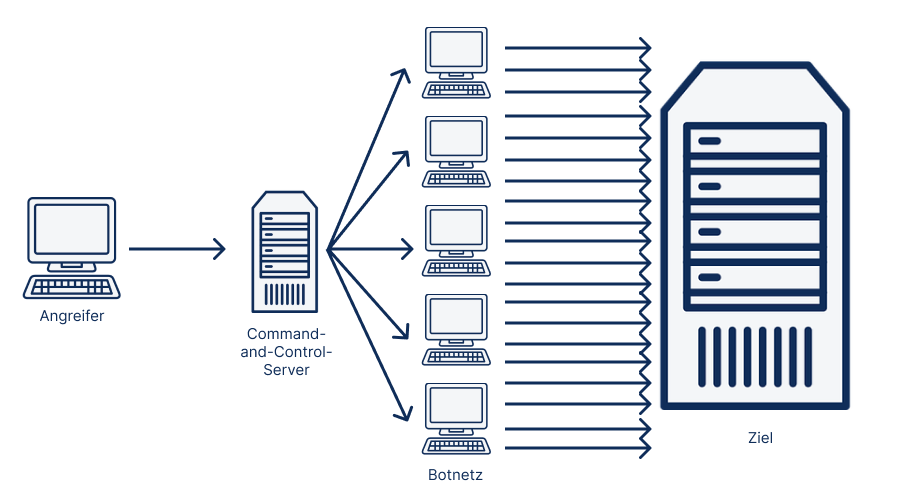

Angriffsschema einer Distributed-Denial-of-Service Attacke

Um diesen Angriff durchzuführen, verteilt ein Angreifer tausende Programme an viele Computer. Dies ist ein sogenanntes Botnetz. Um diese Computer zu kontrollieren, nutzt der Angreifer meist einen Command-and-Control Server, der die Programme an die Computer verteilt. Die verwendeten Computer sind meist ungeschützt im Internet und möglichst lange angeschaltet. Deshalb sind beispielsweise Universitätscomputer gerne genutzte Bots.

Der Angreifer gibt das Kommando für die Computer im Botnetz, die daraufhin gleichzeitig ein Ziel angreifen. Durch das Nutzen eines Botnetzes, kann der Angreifer die Zahl an Anfragen stark erhöhen.

Was passiert bei einer Denial-of-Service Attacke?

Bei einer Denial-of-Service Attacke versucht ein Angreifer durch eine Vielzahl an Anfragen einen Server so zu überfordern, dass dieser nicht mehr in der Lage ist, Anfragen zu bearbeiten und im schlimmsten Fall zusammenbricht. Bei einer einfachen Denial-of-Service Attacke überfordert der Angreifer meist einen der folgenden Dienste:HTTP Flooding

Dies ist die einfachste Variante einer Denial-of-Service Attacke. Hier bombardiert ein Angreifer den Webserver seines Ziels mit einer Vielzahl an HTTP-Requests. Dazu muss er lediglich beliebige Seiten seines Ziels möglichst häufig aufrufen. Der Server kommt irgendwann nicht mehr mit der Anzahl an Anfragen klar und bricht zusammen.Syn Flooding

Wenn eine Verbindung in TCI/IP basierten Netzwerken aufgebaut wird, dann wird zunächst ein sogenannter Handshake ausgeführt. Dazu werden SYN -und ACK-Pakete ausgetauscht. Der Client, der die Anfrage schickt, beginnt hierbei mit dem Versand eines SYN-Paketes und der kontaktierte Client antwortet mit einem ACK-Paket. In diesen Paketen sind Daten zu dem jeweiligen Client enthalten, die wichtig für eine Verbindung sind, wie z.B. die IP-Adresse.Bei dem Syn Flooding schickt der Angreifer nun viele SYN-Pakete an das Opfer. In den Paketen wird nicht die IP des Angreifers, sondern eine andere im Internet erreichbare, gefälschte IP-Adresse, übertragen. Nun versucht der Client auf die SYN-Pakete zu antworten, indem er ein SYN-ACK-Paket an die gefälschten IP-Adressen schickt. Da die Clients der IP-Adressen keine Verbindungsanfrage geschickt haben, reagieren diese nicht. Der angegriffene Client versucht immer wieder eine Verbindung aufzubauen, bis er letztendlich aufgibt. Dabei verbraucht er all seine Verbindungskapazitäten und ist für weitere Anfragen nicht mehr verfügbar.

UDP Flooding

Neben TCP/IP basierten Verbindungen gibt es noch einen UDP basierten Austausch von Daten. Das sogenannte User Datagram Protocol ist verbindungslos, wodurch ohne eine vorher aufgebaute Verbindung Daten übermittelt werden können. Bei einer Denial-of-Service Attacke wird somit eine Vielzahl an UDP-Paketen an zufällig gewählte Ports des Ziels gesendet. Das Zielsystem versucht nun zu ermitteln, welche Anwendung auf die übermittelten Daten wartet, ist dabei aber erfolglos. Das führt dazu, dass das Zielsystem ein ICMP-Paket mit der Nachricht „Zieladresse nicht erreichbar“ an den Absender schickt. Werden hier besonders viele Anfragen gleichzeitig geschickt, kann dies zur Überlastung des Systems führen.Ping Flooding

Das Programm Ping dient zur Überprüfung, ob andere Rechner in einem Netzwerk erreichbar sind. Dabei schickt Rechner 1 einem Rechner 2 einen Ping. Wenn Rechner 2 erreichbar ist, schickt dieser einen Ping zurück. Beim Ping Flooding schickt der Angreifer eine große Menge an Pings. Der angegriffene Rechner ist nun nur noch damit beschäftigt auf diese Pings zu antworten. Dies kann zu einem Systemabsturz führen. Wie schnell es jedoch zu einem Systemabsturz kommt, ist abhängig von der Art und Größe der ankommenden Pings. So sind alte Systeme in der Regel anfälliger dafür.Mailbombing

Beim Mailbombing wird entweder eine sehr große E-Mail an die Zieladresse geschickt oder die Zieladresse wird mit Tausenden von Nachrichten bombardiert. Bei beiden Varianten führt es dazu, dass der Mail-Account verstopft wird. Dies kann dazu führen, dass der Mail-Server langsamer wird oder zusammenbricht. Diese Art von Denial-of-Service Attacke kann sehr einfach durchgeführt werden.

Schutzmaßnahmen gegen (Distributed) Denial-of-Service Attacken

Es gibt einige Maßnahmen mit denen Sie eine (D)DoS Attacke erkennen können, bevor diese großen Schaden anrichten kann.Da diese Angriffe nicht komplett vermieden werden können, ist es zudem wichtig einen Plan zu haben, falls es zu solch einem Angriff kommt.

1. Netzwerkübersicht

Sie sollten ihr Netzwerk und dessen Schwächen kennen. Auf Basis dieses Wissens können Sie entscheiden, welche Dienste wichtiger sind und somit besonders überwacht werden müssen.2. Normalzustand des Netzwerkes ermitteln

Sie sollten den Normalzustand Ihres Netzwerkes und Ihrer Systeme kennen. DDoS Angriffe zeichnen sich durch einen erhöhten Netzwerkverkehr aus. Sollten Sie ein erhöhtes Aufkommen entdecken, können Sie schnell Maßnahmen ergreifen.3. Gehärtetes System

Ihre Systeme sollten gehärtet sein. Das bedeutet, dass Sie beispielsweise keine unnötigen Dienste nutzen und strikte Rechtevergaben sowie eine starke Authentifizierung haben.4. Starke Firewall

Sie sollten über eine starke, vorgelagerte Firewall verfügen. Diese sollte nur für das System absolut notwendige und benötigte Protokolle zulassen. Eine Firewall kann zudem auffällige Datenpakete herausfiltern und Grenzwerte für Datenmengen in einem bestimmten Zeitraum festlegen.5. SYN-Cookies

SYN-Cookies werden für Sicherheitslücken im TCP-Verbindungsaufbau eingesetzt. Sie sorgen dafür, dass die SYN-Pakete nicht mehr auf dem Ziel gespeichert werden, sondern als Crypto-Cookie an den Absender zurückgesendet werden. Dadurch wird der Speicher des Zielsystems bei dieser Art des Angriffs nicht überlastet.Es werden allerdings trotzdem Rechenkapazitäten des Ziels beansprucht, weshalb diese Maßnahme allein nicht ausreicht.

5. GeoIP prüfen

Falls Sie hauptsächlich Kunden aus einer bestimmten Region, wie zum Beispiel Deutschland, haben, können Sie Anfragen aus anderen Regionen der Welt mittels eines GeoIP-Blockings verbieten. Da Angreifer in Botnetzen IP-Adressen aus der ganzen Welt nutzen, können sie mittels GeoIP-Blockings einen Angriff verhindern oder zumindest dessen Auswirkungen minimieren.6. Ausweichlösungen bereitstellen

Im Falle eines Angriffs sollten Sie trotzdem in der Lage sein, ihr Geschäft weiter zu betreiben oder Informationen weiterzugeben. Deshalb sollten Sie Ausweichlösungen erstellen, die einfach zu aktivieren sind. Dies kann beispielsweise eine statische Webseite sein, auf der Sie Informationen bereitstellen.7. Strategien bereitlegen

Sie sollten sich Pläne und Strategien für den Fall eines Angriffs zurechtlegen. Dazu gehören zum Beispiel die Kontaktierung zuständiger Personen für die Dienste oder die Bereitstellung von Ausweichlösungen. Diese Strategien sollten in Security-Trainings besprochen und geübt werden, damit im Ernstfall so wenig Schaden wie möglich entsteht.8. Zugriff auf interne und wichtige Ressourcen

Auch im Falle eines Angriffs sollten interne und wichtige Ressourcen Ihres Unternehmens zugänglich sein. Dazu gehören insbesondere Personal und Infrastruktur.FAQ

Eine Denial-of-Service Attacke (DoS) versucht einen Server so zu überfordern, dass dieser die Anfragen nicht mehr bearbeiten kann und dabei vielleicht zusammenbricht. Bei der klassischen Variante versucht ein Angreifer einen Service des Ziels mit einer großen Menge an Anfragen zu überfordern.

Eine Distributed Denial-of-Service Attacke (DDoS) versucht einen Server so zu überfordern, dass dieser die Anfragen nicht mehr bearbeiten kann und dabei vielleicht zusammenbricht. Bei einer Distributed Denial-of-Service (DDoS) Attacke nutzt der Angreifer ein Botnetz aus vielen verschiedenen Computern, die gleichzeitig angreifen. Dadurch ist diese Art der Attacke in der Regel erfolgreicher.

Es gibt viele verschiedene Möglichkeiten, um sich vor einer (Distributed) Denial-of-Service Attacke zu schützen. Eine der wichtigsten Maßnahmen ist eine gute und starke Firewall. Um weitere Maßnahmen zu entdecken, klicken Sie hier.