21. Februar 2023

- Basiswissen

So sichert man seinen E-Mail-Verkehr mit Verschlüsselung ab

E-Mail-Verschlüsselung ist eine Möglichkeit, die Privatsphäre und die Sicherheit Ihrer E-MailKommunikation zu schützen. Dabei wird der Text Ihrer E-Mail in einen Code umgewandelt,

der nur von dem vorgesehenen Empfänger gelesen werden kann. Dies ist wichtig, da E-Mails

oft über öffentliche Netze verschickt werden und von jedem, der Zugang zu diesen Netzen

hat, abgefangen und gelesen werden können. Durch die Verschlüsselung Ihrer E-Mail

können Sie sicherstellen, dass nur die Person, an die Sie die E-Mail senden, sie lesen kann,

und dass niemand sonst Zugang zu Ihren vertraulichen Informationen hat.

Heutzutage wird häufig schon eine sogenannte Transportverschlüsselung verwendet. Das ist ein guter Anfang, aber das sichert lediglich den Transport vom Anwender zum eigenen Mailserver ab. Der Transport von einem E-Mail-Server zu einem anderen E-Mail-Server muss nicht zwangsläufig verschlüsselt sein, auch wenn der Trend in diese Richtung geht. Um eine sichere E-Mail-Kommunikation zu gewährleisten, kann der Anwender zusätzliche Vorkehrungen treffen.

Heutzutage wird häufig schon eine sogenannte Transportverschlüsselung verwendet. Das ist ein guter Anfang, aber das sichert lediglich den Transport vom Anwender zum eigenen Mailserver ab. Der Transport von einem E-Mail-Server zu einem anderen E-Mail-Server muss nicht zwangsläufig verschlüsselt sein, auch wenn der Trend in diese Richtung geht. Um eine sichere E-Mail-Kommunikation zu gewährleisten, kann der Anwender zusätzliche Vorkehrungen treffen.

Inhaltsverzeichnis

Wie sicher sind E-Mails?

E-Mails an sich stellen ein nur bedingt sicheres Kommunikationsmedium dar. Prinzipiell lassen sich E-Mails mit einer analogen Postkarte vergleichen:- jeder, der im Verlauf des Versands die Postkarte in der Hand hält, wird diese lesen können

- ebenso kann die Postkarte an jedem Zwischenstopp verändert und manipuliert werden

- es ist möglich, Postkarten unter falschen Namen zu versenden.

Ähnlich verhält es sich auch mit E-Mails:

- Server, sowie möglicherweise Antagonisten, die etwa den Netzwerkverkehr mitschneiden können, E-Mails lesen und manipulieren. Um dies zu verhindern, liegt im Interesse jedes Anwenders ein paar persönliche Sicherheitsmaßnahmen zu treffen.

- E-Mails können von jeder E-Mail-Adresse gefälscht werden. Um dies weitestgehend zu verhindern, müssen Administratoren von E-Mail-Servern aktiv werden.

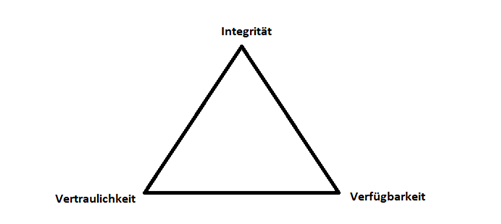

Warum sollten E-Mails verschlüsselt werden?

Um die Privatsphäre und die Sicherheit der Nutzer zu schützen, sollten E-Mails verschlüsselt werden. Unerwünschte Dritte, wie Hacker, können Nachrichten in einer unverschlüsselten E-Mail lesen und möglicherweise verändern. Die Verwendung verschlüsselter E-Mails bietet jedoch eine sichere Lösung, die gewährleistet, dass gesendete und empfangene Nachrichten privat bleiben und nicht von Unbefugten gelesen werden können.Die Tatsache, dass immer mehr Unternehmen und Organisationen sensible und geheime Informationen per E-Mail übermitteln, ist ein wichtiger Grund, warum E-Mails verschlüsselt werden sollten. Diese können private Finanzinformationen, streng geheime Firmentaktiken oder sogar persönliche Daten von Mitarbeitern und Kunden enthalten. Wenn diese E-Mails nicht verschlüsselt sind, können Hacker oder andere unerwünschte Parteien sie leicht abfangen und gegen das Unternehmen oder die Organisation verwenden, was zu schweren Verlusten führen kann.

Was ist der Unterschied zwischen Ende-zu-Ende-Verschlüsselung und Transportverschlüsselung?

Datenübertragungen über das Internet können sowohl mit Transportverschlüsselung als auch mit End-to-End-Verschlüsselung (E2E-Verschlüsselung) geschützt werden. Der Hauptunterschied zwischen beiden ist der Zeitpunkt der Verschlüsselung.Bei der Transportverschlüsselung werden die Daten verschlüsselt, während sie von einem Client zu einem Server übertragen werden. Das bedeutet, dass die Daten zwischen dem sendenden und dem empfangenden Gerät verschlüsselt werden, aber entschlüsselt werden, wenn sie an beiden Enden ankommen. Die Nachricht kann somit von jedem Zwischenempfänger, z. B. jedem passierten E-Mail-Server, gelesen und ausgewertet werden. Diese Art der Verschlüsselung ist dennoch sehr nützlich, um die Sicherheit der Datenübertragung zu gewährleisten und die Privatsphäre zu schützen.

Im Gegensatz dazu werden bei der E2E-Verschlüsselung die Daten auf dem Endgerät des Senders verschlüsselt und erst auf dem Endgerät des Empfängers entschlüsselt. Das bedeutet, dass die Daten während der Übertragung und des Transports verschlüsselt und erst am Ende entschlüsselt werden. Da die Daten erst am Zielort entschlüsselt werden, bietet diese Art der Verschlüsselung ein höheres Maß an Sicherheit als die Transportverschlüsselung. Im Idealfall werden aber beide Verschlüsselungen gemeinsam genutzt.

Was ist der Unterschied zwischen OpenPGP und S/MIME?

OpenPGP (Pretty Good Privacy) und S/MIME (Secure/Multipurpose Internet Mail Extensions) sind beides Technologien, die zur Verschlüsselung und digitalen Signatur von E-Mail-Nachrichten verwendet werden, um die Vertraulichkeit und Authentizität der Nachricht zu gewährleisten.Der technische Hauptunterschied zwischen den beiden ist, dass PGP ein hybrides Kryptosystem verwendet, das einen symmetrischen Schlüsselalgorithmus zur Verschlüsselung der Nachricht mit einem asymmetrischen Schlüsselalgorithmus zur Verschlüsselung des symmetrischen Schlüssels kombiniert. S/MIME hingegen verwendet nur asymmetrische Schlüsselalgorithmen sowohl für die Verschlüsselung der Nachricht als auch für die Verschlüsselung der Schlüssel.

Ein weiterer Unterschied besteht darin, dass PGP ein offener Standard ist, während S/MIME ein ursprünglich ein proprietärer Standard war, der von RSA Security entwickelt worden ist. Mittlerweile unterliegt die Kontrolle vom S/MIME Standard der IETF (Internet Engineering Task Force), einer Non-Profit-Normierungs-Organisation, die versucht freiwillige Standards zur Erhaltung und Verbesserung der Benutzerfreundlichkeit und Interoperabilität des Internets zu etablieren.

Einen wichtigen Unterschied für Anwender gibt es auch bei der Nutzung: OpenPGP setzt auf die vollständige Autonomie des Nutzers. Das bedeutet, dass ein Nutzer aktiv selbst entscheiden muss, welchen Zertifikaten er vertraut. Bei S/MIME gibt es eine Liste an Unternehmen, sogenannte „Certification Authorities“ (CA), die mit Betriebssystem und Browser vorinstalliert werden. Solange ein Zertifikat von einer dieser Unternehmen beglaubigt wurde, wird dem Zertifikat automatisch vertraut. Dass dies zwar nutzerfreundlich ist, aber auch Risiken birgt, sollte spätestens seit den NSA-Skandalen bekannt sein – schließlich kann jede „Certifaction Authority“ für jede E-Mail-Adresse ein Zertifikat ausstellen.

Übrigens: Qualifizierte elektronische Signaturen können aufgrund dieses Beglaubigungsmechanismusses derzeit nur mit S/MIME erzeugt werden, was aber in erster Linie rechtliche und nicht technische Gründe hat.

Im Übrigen laufen S/MIME Zertifikate nur für eine bestimmte Dauer (in der Regel zwischen einem Monat und 3 Jahren), nach der sie dann erneuert und in der Regel auch neu bezahlt werden müssen. Bei OpenPGP werden die Schlüssel vom Nutzer selbst erzeugt, sind dementsprechend kostenfrei und bis auf Widerruf gültig.

Insgesamt sind sowohl PGP als auch S/MIME wirksame Methoden zum Verschlüsseln und Signieren von E-Mail-Nachrichten, aber PGP bietet aufgrund seines offenen Standards möglicherweise mehr Flexibilität und Kontrolle.

Was ist der Unterschied zwischen PGP/INLINE und PGP/MIME?

PGP/INLINE und PGP/MIME sind zwei verschiedene Methoden zur Verschlüsselung und zum Versand verschlüsselter und signierter E-Mail-Nachrichten, die die PGP-Technologie (Pretty Good Privacy) verwenden.PGP/INLINE ist die ältere der beiden Methoden und funktioniert, indem es den Inhalt der E-Mail-Nachricht verschlüsselt und signiert und dann die verschlüsselte Nachricht mit Base64- Codierung verschlüsselt. Die daraus resultierende verschlüsselte Nachricht wird dann direkt in den Text der E-Mail-Nachricht eingefügt.

PGP/MIME hingegen verwendet den MIME-Standard (Multipurpose Internet Mail Extensions), um die verschlüsselte und signierte Nachricht als separaten Anhang zur E-Mail zu codieren. Auf diese Weise bleibt die ursprüngliche Nachricht unverändert, und die verschlüsselte Nachricht kann von E-Mail-Servern oder anderen Zwischenhändlern nicht verändert werden.

Insgesamt besteht der Hauptunterschied zwischen den beiden Methoden darin, wie die verschlüsselte und signierte Nachricht in die E-Mail eingefügt wird. PGP/INLINE fügt die verschlüsselte Nachricht direkt in den Text der E-Mail ein, während PGP/MIME die verschlüsselte Nachricht als separaten Anhang in die E-Mail einfügt. PGP/MIME kann einige Vorteile gegenüber PGP/INLINE ermöglichen, wie die ursprüngliche Nachricht unverändert zu lassen und das Risiko zu verringern, dass die verschlüsselte Nachricht während der Übertragung verändert wird.

Wo bekomme ich einen PGP-Schlüssel her?

OpenPGP-Zertifikate, auch bekannt als digitale Zertifikate oder Identitätszertifikate, können von verschiedenen Quellen bezogen werden. Hier sind ein paar Möglichkeiten:- Erstellen Sie Ihr eigenes Zertifikat: Sie können ein Programm wie GnuPG (GNU Privacy Guard) verwenden, um Ihr eigenes OpenPGP-Zertifikat zu erstellen. Dazu müssen Sie ein Schlüsselpaar (einen öffentlichen und einen privaten Schlüssel) erzeugen und ein Zertifikat erstellen, das Ihren öffentlichen Schlüssel und Ihre Identitätsinformationen enthält. Teilweise können auch E-Mail-Programme selbst einen Schlüssel erzeugen.

- Beziehen Sie ein Zertifikat von einer Zertifizierungsstelle (CA): Eine CA ist eine vertrauenswürdige Organisation, die digitale Zertifikate ausstellt. Sie können ein Zertifikat bei einer CA anfordern, die Ihre Identität überprüft, bevor sie das Zertifikat ausstellt. Einige CAs verlangen für diesen Service eine Gebühr.

Unabhängig davon, welche Methode Sie wählen, ist es wichtig, Ihr OpenPGP-Zertifikat sorgfältig zu verwalten und Ihren privaten Schlüssel sicher aufzubewahren. Ihr privater Schlüssel wird zur Entschlüsselung von Nachrichten und zur Authentifizierung Ihrer Identität verwendet und muss daher unbedingt geheim bleiben.

Wo bekomme ich ein S/MIME-Zertifikat her?

S/MIME (Secure/Multipurpose Internet Mail Extensions)-Zertifikate, auch bekannt als digitale Zertifikate oder Identitätszertifikate, können von verschiedenen Quellen bezogen werden. Hier sind ein paar Möglichkeiten:- Besorgen Sie sich ein Zertifikat von Ihrem Arbeitgeber oder Ihrer Organisation: Viele Arbeitgeber und Organisationen haben ihre eigenen Zertifizierungsstellen (CAs), die S/MIME-Zertifikate für ihre Mitarbeiter oder Mitglieder ausstellen. Wenn Sie zu einer solchen Organisation gehören, können Sie ein Zertifikat von deren CA anfordern.

- Beantragen Sie ein Zertifikat von einer kommerziellen CA: Es gibt viele kommerzielle CAs, die S/MIME-Zertifikate gegen eine Gebühr anbieten. Diese CAs überprüfen Ihre Identität, bevor sie das Zertifikat ausstellen.

- Erstellen Sie Ihr eigenes Zertifikat: Es ist möglich, ein eigenes S/MIME-Zertifikat mit einem Programm wie OpenSSL zu erstellen. Diese Option wird jedoch nicht empfohlen, da die meisten E-Mail-Clients selbstsignierten Zertifikaten nicht trauen und Sicherheitsprobleme verursachen können.

Unabhängig davon, welche Methode Sie wählen, ist es wichtig, dass Sie Ihr S/MIME-Zertifikat sorgfältig verwalten und Ihren privaten Schlüssel sicher aufbewahren. Ihr privater Schlüssel wird zur Entschlüsselung von Nachrichten und zur Authentifizierung Ihrer Identität verwendet und muss daher unbedingt geheim bleiben.

Wie richte ich meinen E-Mail-Client ein?

Es gibt viele verschiedene E-Mail-Clients, jeder mit seinen eigenen einzigartigen Funktionen und Möglichkeiten. Daher sind die Schritte, die zur Einrichtung der PGP- oder S/MIME-Verschlüsselung (Secure/Multipurpose Internet Mail Extensions) erforderlich sind, je nach dem von Ihnen verwendeten E-Mail-Programm unterschiedlich.Die Einrichtung von PGP in Microsoft Outlook unterscheidet sich zum Beispiel von der Einrichtung in Mozilla Thunderbird. Ebenso ist die Konfiguration von S/MIME in Apple Mail anders als in Microsoft Outlook.

Aufgrund dieser Unterschiede ist es nicht möglich, spezifische Anweisungen zur Einrichtung von PGP oder S/MIME zu geben, die für jeden E-Mail-Client gelten. Stattdessen ist es notwendig, die Dokumentation für Ihren speziellen E-Mail-Client zu konsultieren und die dort beschriebenen Schritte zu befolgen.

Hier sind einige Links zu Dokumentationen von vielfach verwendeten E-Mail-Clients:

S/MIME einrichten

- Bei Thunderbird

- Bei Outlook

- Bei Outlook Web

- Bei FairEmail

PGP einrichten

- Bei Thunderbird

- Bei Outlook

- Bei FairEmail

- Webmail (wie Outlook Web, mailbox.org, posteo.de, gmail.com, web.de, gmx.de und weiteren)

Wo finde ich weitere Informationen?

Weitere zuverlässige Informationen finden Sie unter anderem auf der Seite des Bundesamts für Sicherheit in der InformationstechnikÄhnliche Beiträge